- Собственные продукты

- Услуги

- Проекты компании

- 2023 — Обеспечение энергетической безопасности Ленинградской области

- 2024.01 — Пилотный проект Континент 4 (видеоотчет)

- 2021-2023 Система защиты объектов КИИ

- 2020-2021 Информационная система усадьбы «Дивноморское»

- 2022.12 — Центральный офис Manaseer Group

- 2020 — Строительство КМС ГБУ ФХУ Мэрии Москвы

- 2020 — Телефонизация системы «ПЛАТОН» (ГК Автодор)

- 2023 — Внедрение СКУД нового поколения

- 2017, Декабрь — Оптоволоконная абонентская сеть в Выборгском районе

- 2017, Сентябрь — Кластер высокой доступности Encore Fitness

- 2017, Сентябрь — Корпоративная телефония Encore Fitness

- 01.11.2016 — Корпоративная VPN-сеть Московской Торгово-промышленной палаты

- 2016, Июль — Построение информационной структуры Encore Fitness

- Интеграция

- Информационная безопасность

- Комплексное средство защиты с поддержкой алгоритмов шифрования ГОСТ — Континент

- Управление информационной безопасностью

- Управление устройствами Apple

- BYOD и комплексная информационная безопасность мобильных устройств

- Управление инфраструктурой на базе Cisco DNA

- Межсетевые экраны NGFW от Cisco Systems

- Начальный уровень защиты компании

- Защита для малого бизнеса

- Телефония

- Информационная безопасность

- О компании

- Карьера и сотрудничество

Оптимал СистемсFortinet и управление информационной безопасностью

Fortinet и управление информационной безопасностью

Одна из основных ИТ-проблем в современной крупной компании – это большое количество разнообразных автоматизированных систем, созданных и поддерживаемых различными производителями. Некоторые из этих систем используются непосредственно для производства, продаж и поддержки бизнес-решений, часть из них нужна для решения вспомогательных задач (работа с персоналом, логистика, маркетинг), но абсолютно у всех них без исключения есть ряд общих свойств, затрудняющих как взятие новых бизнес-высот компанией, так и удержание имеющихся:

- Каждую из систем необходимо поддерживать в актуальном состоянии;

- Для каждой из систем необходимо управлять правами пользователей.

Обилие инструментов управления для каждой из систем приводит к необходимости содержать штат технических специалистов, которые будут заниматься мониторингом, управлением, отслеживанием тенденций и поддержкой систем. Отдельную трудность представляет тот факт, что действия различных специалистов в адрес обслуживаемых ими систем должны обязательно быть согласованы между собой.

Система информационной безопасности в компании является точно таким же камнем преткновения для бизнеса, местом приложения усилий, сил и средств, к тому же требующее от персонала разнообразной и высокой квалификации. И, пожалуй, самое неразрешимое противоречие для специалистов кроется в том, что в рамках решения «боевых» задач им необходимо коммуницировать друг с другом и согласовывать свои действия, к чему технические специалисты чаще всего совершенно не приспособлены, и делают это неохотно. Потребность в постоянном арбитраже и согласованности действий администраторов приводит к замедлению работы инфаструктуры в целом и ведёт к большим неудобствам работы пользователей.

В системе информационной безопасности указанные проблемы осложняются тем, что по современным стандартам безопасности обязательным условием функционирования системы является журналирование ее работы. Обилие журналируемой информации, поступающей от всех систем, приводит к снижению уровня осведомленности сетевых администраторов, усилению непрозрачности инфаструктуры по мере её роста. По мере увеличения количества несогласованных между собой инструментов управления безопасности, управляемость системы драматически падает.

Таким образом, охарактеризовать традиционную систему безопасности в крупной компании в целом можно следующим образом:

- Вместо проактивного (упреждающего) реагирования на инциденты безопасности приходится реагировать реактивно, то есть, по факту свершившегося инцидента (потеря управления компьютером в результате атаки ransomware, заражение компьютеров ботнетами, фишинг данных);

- Основной ресурс персонала используется для поддержки тех или иных систем.

- Сбор данных о работе систем (журналирование) происходит, но в отсутствии централизованных инструментов аналитики, автоматизированных средств корреляции событий, информация остается незадействованной, так как вручную выполнять эту работу невозможно.

Все указанные факторы повышают сложность обнаружения инцидентов безопасности, и своевременного реагирования на них.

Если говорить в целом об управлении данными и информационными технологиями, обычно в компаниях встречается смесь двух традиционных подходов: «Операционный» и «Безопасность».

При «Операционном» способе управления все усилия административного персонала сосредоточены на обеспечение максимально эффективной работы инфраструктуры. Основной упор делается на скорость, надежность передачи данных внутри сетевой инфаструктуры, а также, что гораздо важнее, быстрого и беспрепятственного доступа к данным по упрощенной схеме (листочек с паролем на мониторе). Данный подход безусловно, снимает все препоны по доступу к данным для персонала компании, и ему остается лишь выполнять свои рабочие обязанности, не отвлекаясь на трудности доступа к данным. К сожалению, в этом случае доступ к данным облегчен не только персоналу компании…

При превалировании концепции «Безопасность», упор делается на обеспечение максимального уровня защищенности критичных данных, в ущерб производительности и простоте доступа к ним.

Два этих подхода всё время конкурируют между собой. Если IT-персонал делает упор на то, что функции безопасности являются вторичными по отношению к надежности и скорости передачи данных, то «безопасники» считают что необходимо обеспечить безопасность, а надежностью и скоростью можно пожертвовать. Такой подход ведёт к рассогласованию работы инфаструктуры, замедлению её работы и к сложностям в реагировании на возникающие инциденты.

Современный подход к построению систем управления инфраструктуры в целом, на базе «Центр управления сетью — Центр управления безопасностью», или NOC-SOC (Network Operation Center – Security Operation Center), был сформирован и принят ведущими производителями программного и аппаратного обеспечения, базирующимся на следующих постулатах:

- Оптимизация только процессов управления инфраструктурой оставляет нас незащищенными;

- Оптимизация лишь процессов обеспечения безопасности делает инфраструктуру слишком «медленной» и весьма неудобной для использования;

- Оптимизация обоих процессов в отдельности друг от друга нецелесообразна, так как процессы обеспечения безопасности и процессы доступа к данным тесно связаны друг с другом.

Концепция NOC-SOC – это попытка оптимизировать как операционную деятельность по предоставлению доступа к данным, так и деятельность по обеспечению безопасности. Получившаяся после объединения единая панель управления позволяет повысить эффективность работы инфаструктуры практически по всем направлениям, от защищенности до надежности передачи данных и скорости расследования инцидентов для обнаружения уязвимости и их устранения.

Современный NOC-SOC может быть реализован, в частности, с использованием продуктов Fortinet. Программные инструменты FortiManager, FortiAnalyzer, FortiSIEM позволяют обеспечить возможность совместного управления, как операционной деятельностью, так и деятельностью безопасности, централизованно собирать и хранить журналируемые данные с различных систем, и управлять ими. Такой подход позволит повысить прозрачность, осведомленность о состоянии инфаструктуры в целом, исключить критичные сбои и неполучение событий. Функция мониторинга и управления угрозами также получает единую

точку, в которой будут мониториться и отображаться всевозможные угрозы внутри инфаструктуры. Это весьма удобно для управления и также снижает время на обнаружения расследования. Использование единой панели управления позволяет снизить возможность ошибок конфигурирования систем из-за человеческого фактора, повысит скорость реагирования на инциденты безопасности. При возникновении сбоя, реакция системы ответственной за противодействие будет более быстрой и эффективной.

Программное обеспечение FortiAnalyzer : глубокая аналитика

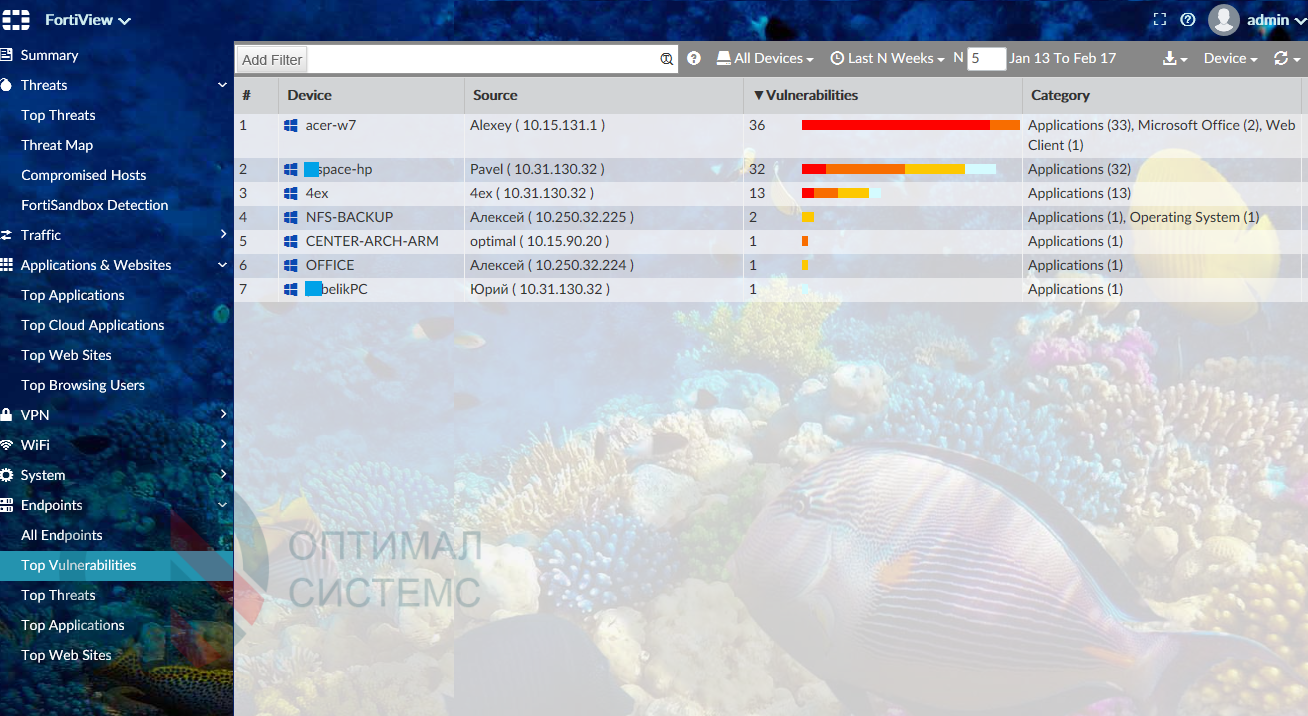

Программный продукт FortiAnalyzer представляет собой автоматизированную систему управления, хранения и журналирования информации в рамках сетевой инфаструктуры. Система позволяет собирать данные с таких устройств как FortiGate, FortiSwitch, FortiAP, FortiClient, FortiMail, FortiSandbox, FortiWeb, FortiAuthenticator, FortiDDoS и FortiManager.

Межсетевой экран FortiGate, наряду с клиентским защитным программным обеспечением FortiClient, является основным источником данных для FortiAnalyzer. Занимается сбором и сохранением данных телеметрии (трафик, событиями безопасности, статусу оконечного устройства).

Основные возможности FortiAnalyzer:

- Сбор и централизованное хранение телеметрии, данных об оконечных устройствах и трафике;

- Мониторинг уязвимостей оконечных устройств, включая инциденты безопасности, отсутствие обновлений программных продуктов, и степень соответствия оконечных устройств заданным правилам безопасности;

- Журналирование информации о событиях в сети;

- Многочисленные отчеты по безопасности с возможностью перевода шаблонов отчетов на русский язык;

- Активность в режиме реального времени и отслеживание тенденций (трендов), визуализация, приоритизация процессов мониторинга.

- Сервисы обнаружения индикаторов компрометации, как средство ускорения обнаружения уязвимости, быстро оповещает персонал об обнаруженных уязвимостях.

Программно аппаратный комплекс (ПАК) FortiAnalyzer включает в себя 7 различных моделей, производительность хранения от 200 ГБ до 8.3 ТБ логов в сутки, встроенные хранилища от 12 ТБ 240 ТБ.

Виртуальные машины – 3 модели VM, лицензирование по кол-ву ГБ журналов в сутки и максимальному размеру хранилища, постоянная лицензия.

Программное обеспечение FortiManager : единая среда управления

Fortimanager позиционируется как продукт единой системы управления для всеми устройствами FortiNet в составе сетевой инфраструктуры, а именно: Access Points, FortiSwitch, FortiClient, FortiClient, FortiAnalyzer, VPN Manager, Fortigate.

С помощью Fortimanager можно осуществлять конфигурирование межсетевых экранов FortiGate индивидуально или в составе шаблонов политик и групп, управление построением VPN, отслеживание текущего статуса устройств.

Возможна интеграция FortiManager с FortiAnalyzer, когда все функции в том числе: FortiView, NOC, Log View, Event Manager, Reports появляются в составе FortiManager и таким образом пользователь системы получает единую консоль управления. Эта консоль включает в себя: Device Manager, Policy & Objects, AP Manager, FortClient Manager, VPN Manager, FortiGuard, System Settings, FortiSwitch Manager. FortiManager может выступать, как единая точка обновления для всех устройств подключенных к нему. FortiAnalyzer добавляется как управляемое устройство к FortiManager, дальше появляется в составе управляемых устройств, указывается его IP-адрес и учётные данные для доступа. После чего производится синхронизация данных между Analyzer и Manager и в дальнейшем ведётся управление только через FortiManager.

Модельный ряд FortiManager

Как и в случае с FortiAnalyzer он доступен в виртуальном, так и в аппаратном исполнении.

ПАК: 6 моделей, управление от 30 до 100000 устройств, объемы встроенного хранилища от 1 ТБ до 48 ТБ

Виртуальные машины: 3 модели, лицензирование по количеству управляемых устройств с возможностью масштабирования, постоянная лицензия

Масштабирование: до 100000 устройств 1

(С)2017 ООО "ОПТИМАЛ СИСТЕМС". Все права на содержимое страницы защищены в соответствии с ч. IV ГК РФ