- Собственные продукты

- Услуги

- Проекты компании

- 2023 — Обеспечение энергетической безопасности Ленинградской области

- 2024.01 — Пилотный проект Континент 4 (видеоотчет)

- 2021-2023 Система защиты объектов КИИ

- 2020-2021 Информационная система усадьбы «Дивноморское»

- 2022.12 — Центральный офис Manaseer Group

- 2020 — Строительство КМС ГБУ ФХУ Мэрии Москвы

- 2020 — Телефонизация системы «ПЛАТОН» (ГК Автодор)

- 2023 — Внедрение СКУД нового поколения

- 2017, Декабрь — Оптоволоконная абонентская сеть в Выборгском районе

- 2017, Сентябрь — Кластер высокой доступности Encore Fitness

- 2017, Сентябрь — Корпоративная телефония Encore Fitness

- 01.11.2016 — Корпоративная VPN-сеть Московской Торгово-промышленной палаты

- 2016, Июль — Построение информационной структуры Encore Fitness

- Интеграция

- Информационная безопасность

- Комплексное средство защиты с поддержкой алгоритмов шифрования ГОСТ — Континент

- Управление информационной безопасностью

- Управление устройствами Apple

- BYOD и комплексная информационная безопасность мобильных устройств

- Управление инфраструктурой на базе Cisco DNA

- Межсетевые экраны NGFW от Cisco Systems

- Начальный уровень защиты компании

- Защита для малого бизнеса

- Телефония

- Информационная безопасность

- О компании

- Карьера и сотрудничество

Оптимал СистемсНачальный уровень защиты компании

Начальный уровень защиты компании

Согласно статистическим данным Росстата, наиболее распространенный тип современной компании в РФ – это компания небольшого размера (до 100 сотрудников). И каков ни был бы род ее занятий, невозможно представить, чтобы она обходилась без использования информационных технологий и электронных данных. Исключая некоторых индивидуальных предпринимателей, в компании как минимум, существует программа 1с для ведения бухгалтерии, и корпоративный сайт. К тому же, в современном мире трудно представить себе коммерческую компанию, сотрудникам которой на рабочих местах запрещено использовать Интернет. По этой причине, потребность в защите данных возникает сразу, как только сотрудники приходят на работу, и включают свои компьютеры. Для несанкционированного доступа к данным на компьютере злоумышленники могут использовать все возможные пути. Вовремя не обновленная операционная система, браузеры, почтовые клиенты – все может быть задействовано, как средство повышения своих привилегий, и как следствие, получения всех данных, каких только возможно. Не обходят вниманием и устройства сетевой инфраструктуры – маршрутизаторы, коммутаторы, точки доступа WI-Fi. Уязвимости в них служат для прорыва первого эшелона защиты – доступа к серверам и компьютерам.

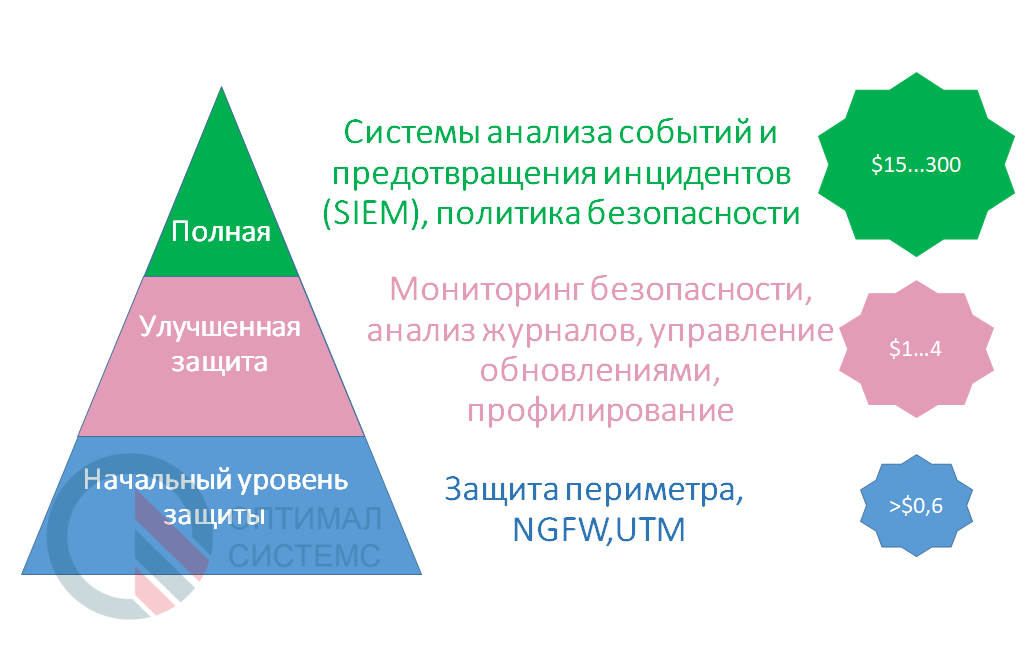

Очевидно, что несмотря на масштабы бизнеса, небольшие компании в целом нуждаются в защите информации в такой же степени, как и крупные. Существенное отличие заключается в том, что если для малой/средней компании применить такое же решение, как и для большой корпорации, цена защиты будет чрезвычайно высока. Связано это с тем, что схемы лицензирования таких систем масштабируются по цене в зависимости от количества, и при малом количестве устройств стоимость владения системой превышает возможные риски от инцидентов безопасности.

Современные средства защиты информации

Все современные средства защиты можно классифицировать на несколько типов:

- Средства защиты от атак;

- Аналитические системы начального уровня;

- Автоматизированные системы мониторинга (SIEM);

- Песочницы (Sandbox);

- Устройства защиты от DDoS-атак.

Средства защиты от атак

На сегодняшний день к подобным средствам относятся:

- Антивирусы, веб- и DNS-фильтры, устанавливаемые на компьютеры и серверы;

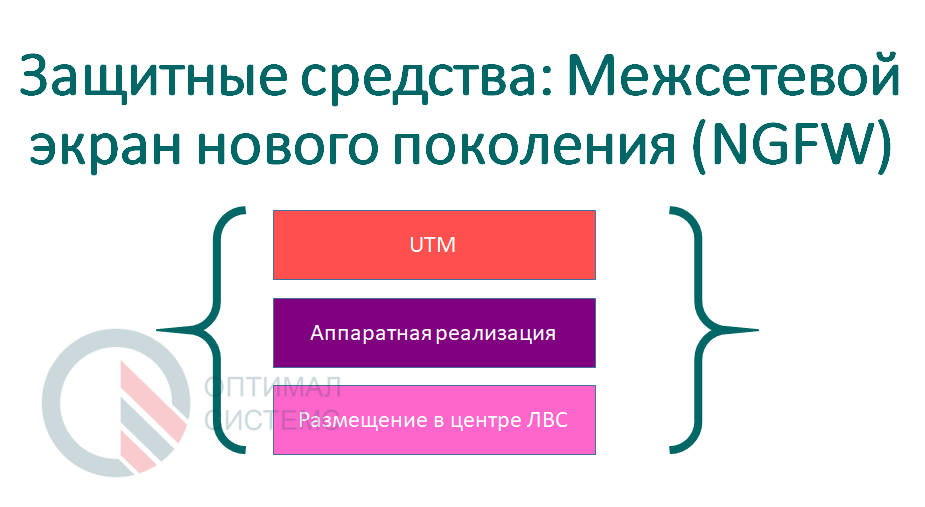

- Современные устройства защиты (Next Generation Firewall — NGFW), представляющие собой развитие обычных периметральных межсетевых экранов. В сравнении с классическими собратьями, данные устройства размещают не на периметре, а в центральной точке малой локальной сети, или в ядре крупной. Из защитных функций эти устройства выполняют потоковое сканирование проходящего трафика с обработкой антивирусами, веб-фильтрами, инспекцией SSL-трафика, предотвращением вторжений, и все то, что сейчас объединено под названием «Унифицированная защита» (UTM, Unified Threat Protection). Функции выходящие за рамки UTM, как например, исследование файла в песочнице, выполняются либо при помощи отдельного аппаратно-программного комплекса, либо отправляются на анализ производителю.

В устройствах производителей-лидеров квадрата Gartner сигнатуры вирусов и атак, репутационные списки сайтов и имен DNS, перечни уязвимостей – все обновляется с использованием собственного центра безопасности (Security Operation center — SOC). Некоторые NGFW используют для этой цели сторонние SOC, или вообще, предлагают обработку подозрительных файлов в «облаке».

В зависимости от функций, заложенных производителем, данный класс устройств более-менее хорошо выполняет свою основную задачу – защиту периметра сети и пропускаемого трафика от известных типов атак. У каких-то производителей при этом страдает производительность. Кто-то, как Фортинет, исключает эти проблемы, перенеся обработку на аппаратный уровень.

Аналитические системы начального уровня

Обычно, они содержат:

- Средства сбора файлов-журналов. Как известно, сетевая разведка может неделями не обнаруживать своего присутствия внутри атакуемого периметра. В среднем, по современным сведениям, от проникновения в периметр сети до начала атаки на данные проходит порядка 250 суток. Для того, чтобы распознать ожидающуюся атаку используется сбор статистики с сетевых устройств, и ее анализ.

- Мониторинг уязвимостей, существующих на устройствах сети. В этом помогают агентские программы, размещенные на хостах.

- Профилирование устройств. Составляется перечень приложений.

- Отслеживание событий, в том числе:

- Попыток аутентификации, авторизации, использования полномочий;

- Компрометации учетных записей;

- Заражения хостов;

- Использования уязвимостей;

- Подозрительный трафик;

- Системные изменения конфигураций.

- Анализ собранных данных, а именно:

- Категоризация угроз;

- Категоризация уязвимостей;

- Профилирование приложений;

- Инфицированные устройства.

Подобные системы не предотвращают атаки, но осуществляют постоянный мониторинг событий безопасности, предоставляя единый интерфейс к данной информации.

Управление подобной аналитической системой, выявление корреляции событий, анализ и поиск по журналам выполняется вручную администраторами безопасности предприятия.

Автоматизированные системы мониторинга (SIEM)

Данный класс систем предназначен для анализа всей сетевой активности внутри охраняемого периметра. Все события безопасности журналируются и консолидируются в системе. При настройке системы под конкретного заказчика, учитываются свойства его инфраструктуры, используемых программных и аппаратных средств, особенности политики информационной безопасности и доступа к данным. При этом создаются правила корреляции, которые используются, как маркер злонамеренной, или прочей несанкционированной активности, и позволяют отсеять малозначимые события.

Информация об источнике подозрительной активности, получаемая от конкретного потока данных, фактически полностью описывает произошедшее информационное взаимодействие. Разберем это на следующем событии, полученном системой:

«26.10.1990 в 12:00 пользователь Ли Якокка с мобильного телефона запросил доступ к функции выписки счетов в корпоративной системе бухгалтерии компании Форд»

При этом аналитической системе становится известна следующая информация (в журнале событий обычно, она отображается разным цветом в соответствии с уровнем важности):

- Информация об устройстве, с которого производится доступ:

- мобильный телефон Samsung Galaxy X5 под управлением Android 4.0, система не обновлялась с 2014 года, адрес MAC: 004effafb7, подключение произошло в офисе компании Форд, предположительно в зоне ресепшн;

- Информация о защищенности устройства:

- Устройство соответствует корпоративной политике информационной безопасности, а именно, профилю «Топ-менеджмент», имеет действующий антивирус с актуальной базой данных, операционная система является потенциально открытой для эксплуатации уязвимостей из-за отсутствия обновлений, профиль устройства выдан системой MDM для Андроид, производимое пользователем действие является актуальным для данного профиля;

- Информация о пользователе:

- Согласно статусу проверки пользователя, в корпоративном справочнике LDAP, пользователь Ли Якокка не может иметь доступа к запрашиваемой функции, так как с 1978 года данный сотрудник сотрудником компании не является, а работает на компанию Крайслер, которая является конкурентом компании Форд.

Вооружившись этой информацией, компания Форд решила сразу две задачи:

- Защитила корпоративные данные от риска кражи;

- Закрыла уязвимость в корпоративной системе привилегий, образовавшуюся из-за некорректных действий администратора при настройке.

Таким образом, можно быстро и точно оценить важность любого события с точки зрения безопасности.

Подобная система фактически, берет на себя максимум рутинной работы аналитической системы, повышая качество ее работы и снижая операционные затраты за счет автоматизации процессов.

(С)2017 ООО "ОПТИМАЛ СИСТЕМС". Все права на содержимое страницы защищены в соответствии с ч. IV ГК РФ