- Собственные продукты

- Услуги

- Проекты компании

- 2023 — Обеспечение энергетической безопасности Ленинградской области

- 2024.01 — Пилотный проект Континент 4 (видеоотчет)

- 2021-2023 Система защиты объектов КИИ

- 2020-2021 Информационная система усадьбы «Дивноморское»

- 2022.12 — Центральный офис Manaseer Group

- 2020 — Строительство КМС ГБУ ФХУ Мэрии Москвы

- 2020 — Телефонизация системы «ПЛАТОН» (ГК Автодор)

- 2023 — Внедрение СКУД нового поколения

- 2017, Декабрь — Оптоволоконная абонентская сеть в Выборгском районе

- 2017, Сентябрь — Кластер высокой доступности Encore Fitness

- 2017, Сентябрь — Корпоративная телефония Encore Fitness

- 01.11.2016 — Корпоративная VPN-сеть Московской Торгово-промышленной палаты

- 2016, Июль — Построение информационной структуры Encore Fitness

- Интеграция

- Информационная безопасность

- Комплексное средство защиты с поддержкой алгоритмов шифрования ГОСТ — Континент

- Управление информационной безопасностью

- Управление устройствами Apple

- BYOD и комплексная информационная безопасность мобильных устройств

- Управление инфраструктурой на базе Cisco DNA

- Межсетевые экраны NGFW от Cisco Systems

- Начальный уровень защиты компании

- Защита для малого бизнеса

- Телефония

- Информационная безопасность

- О компании

- Карьера и сотрудничество

Cisco Advanced Malware Protection — система поведенческого анализа

Cisco AMP: Платформа для борьбы с вредоносным кодом

Развитие киберпреступности в мировой информационной среде происходит параллельно с развитием технологий создания вредоносного программного обеспечения (ВПО). На сегодняшний день, ранее неплохо показавшая себя концепция сигнатурного анализа уже не обеспечивает должной степени защищенности (скорости и качества обнаружения угроз). Широкая распространенность бесфайлового вредоносного ПО, использующего уязвимости программ, также затруднила использование традиционных методов анализа угроз.

В центре внимания – анализ угроз!

Жизненный цикл атаки имеет три стадии и важно обеспечить комплексную защиту в каждой из них

- До атаки (исследование, внедрение политик, укрепление)

- Во время атаки (обнаружение, блокирование, защита)

- После атаки (локализация, изолирование, восстановление)

Что известно о вредоносном ПО?

- Это сложные программные продукты, разработанные квалифицированными программистами.

- Имеют высокий уровень доработки.

- Внедрение одного модуля вредоносного ПО приведет к внедрению других уникальных модулей.

- Развитая индустрия создания вредоносного ПО с большими бюджетами и высокой заинтересованностью.

- Лучшие методы разработки и отладки.

Cisco Advanced Malware Protection (AMP): обзор и детали

Программное обеспечение Cisco Advanced Malware Protection (AMP) предназначено для предотвращения атак на всем их жизненном цикле. АМР проводит точечное обнаружение, проверяя репутацию файла и анализируя его поведение, а также обеспечивает ретроспективную безопасность для непрерывной защиты.

Сisco AMP имеет следующие основные преимущества:

- Защита на всех стадиях жизненного цикла атаки (до атаки, во время атаки, после атаки)

- Защита на нескольких рубежах (сеть, хосты, контент)

- Различные механизмы обнаружения (точечное, ретроспективная безопасность)

Cisco AMP обеспечивает полную защиту среды

- Защита сетей. Сетевая платформа использует индикаторы компрометации, анализ файлов и траекторию файла, чтобы показать перемещение вредоносного файла по сети и кого он успевает заразить. Реализуется как отдельное устройство или включением AMP на устройствах FirePower или ISR G2/4k. Идеально подходит для пользователей NGIPS/NGFW и ISR.

- Защита оконечных устройств. Платформа для оконечных устройств показывает траекторию и обеспечивает гибкий поиск и контроль атак. Устанавливается на стационарные и мобильные устройства, включая виртуальные. Подходит для Windows, Mac, Android, VM.

- Защита Web и Email. Платформа для средств конечной фильтрации обеспечивает гибкий поиск и контроль атак в почтовом и web-трафике. Подходит для пользователей решений Cisco для защиты электронной почты и обеспечения безопасности веб-трафика.

Cisco Advanced Malware Protection (AMP): детали

Cisco AMP защищает с помощью репутационной фильтрации и анализа поведения файла.

Фильтрация по репутации основывается на трех функциях:

- Идентичная сигнатура.

Сначала сигнатура неизвестного файла анализируется и отправляется в облако. Если известно, что сигнатура файла является вредоносной, то ей запрещается доступ в систему. Если доступ в систему пытается получить модификация того же файла, то при сравнении сигнатур они оказываются аналогичными и доступ в систему так же запрещается.

- Нечеткие идентифицирующие метки

Метаданные неизвестного файла отправляется в облако для анализа и если они признаются потенциально опасными, то файл сравнивается с известным вредоносным ПО и подтверждается как вредоносный. Если метаданные аналогичны известному безопасному файлу, то файл подтверждается как безопасный.

- Машинное обучение.

Неизвестный файл проанализирован и обнаружены признаки саморазмножения. Эти данные передаются в облако. Об этих действиях сообщается пользователю для идентификации файла как потенциально вредоносного. Машинное обучение автоматизирует классификацию файлов на основе общих сложных признаков, а также позволяет находить и классифицировать то, что не под силу человеку, из-за возможности анализа больших объемов данных.

Поведенческое обнаружение основывается на четырех функциях:

- Признаки вторжения.

Неизвестные файлы загружаются в облако, где механизм динамического анализа запускает их в изолированной среде.

- Динамический анализ

Проводится анализ файла на основе информации о неопознанном ПО от устройств фильтрации по репутации и на основе контекста для неизвестного ПО на основе коллективной пользовательской базы. Если было идентифицировано вредоносное ПО, то оно добавляется в новую сигнатуру в пользовательской базе.

- Расширенная аналитика

Сопоставляет потоки устройств и производит мониторинг источника и приемника, входящего/исходящего трафика в сети. При обнаружении неизвестного файла, связанного с определенным IP-адресом, то проводиться проверка внешнего IP-адреса. Если IP-адрес подтвержден как вредоносный, то файлы от него будут идентифицироваться как вредоносные.

- Сопоставление потоков устройств

Мониторятся внутренние и внешние сети, обновляются данные по репутации IP-адресов. Позволяет блокировать или предупреждать о любых сетевых действиях.

Cisco AMP обеспечивает ретроспективную защиту

Ретроспективная защита имеет следующие функции:

- Ретроспективное отслеживание событий

Ретроспективная защита основана на анализе при первом обнаружении файлов и дальнейшем анализе файла, чтобы видеть изменение ситуации. Обеспечивает контроль пути, действий или связей конкретного элемента ПО.

- Создание цепочек атак

Анализирует данные, собранные ретроспекцией файлов, процессов и связи для обеспечения нового уровня интеллектуальных средств мониторинга угроз. С помощью связывания цепочки атак Cisco AMP способна распознать шаблоны и действия указанного файла и идентифицировать действия, производя поиск в среде.

- Поведенческие признаки вторжения

Анализ поведения неизвестного файла, изучение его траектории, способом распространения, входной точки и затронутых систем. Аналитики изолированной зоны переделяют что файл вредоносный и уведомляют все устройства.

- Траектория

Запись траектории перемещения файла на устройстве и запись основной причины, происхождения и действия файла в системе. Эти данные позволяют указать точную причину и масштаб вторжения на устройство.

- Поиск нарушений

Позволяет производить быстрый поиск поведения неизвестного файла, давая возможность определить вредоносные файлы. Работает поиск нарушений с помощью использования индикаторов, для мониторинга и поиска конкретного поведения в среде.

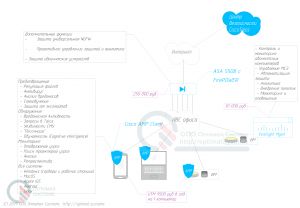

Варианты реализации Cisco AMP

Вариант реагирования на обнаруженный вредоносный код зависит от варианта реализации Cisco AMP:

- AMP for Endpoints

Режим аудита- разрешить запускать вредоносный код

Пассивный режим- не ждать ответа из облака и запускать вредоносный код (блокировать после)

Активный режим- ждать ответа из облака, не запуская файл

- AMP for Content Security

Пропустить, заблокировать или поместить в карантин

- AMP for Networks

Пропустить, заблокировать или сохранить вредоносный код

Расследование и реагирование на инциденты с помощью Cisco AMP

Файлы, передаваемые по сети, можно захватывать и сохранять для дальнейшего анализа. Можно посмотреть полную информацию о вредоносном коде.

Помимо анализа уязвимостей, в AMP for Endpoints реализован механизм анализа уязвимого ПО на узлах (оконечных устройствах).

Ретроспективный анализ файлов позволяет определить какие системы были инфицированы, кто был инфицирован, когда и почему это произошло. Помимо этого, можно узнать, что было отправной точкой заражения.

Ретроспективный анализ процессов позволяет определить, как угроза попала на узел, что происходит на узле, как угроза взаимодействует с внешними узлами и какова последовательность событий.

Есть возможность ручного анализа, так как нередко возникает необходимость проанализировать файлы на различных носителях, а также проводить более глубокий анализ вредоносных программ.

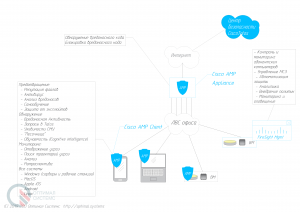

Cisco AMP Threat Grid

Cisco AMP Threat Grid – это платформа для глубокого анализа вредоносного кода. Позволяет проводить детальный анализ вредоносного ПО и использовать типовые сценарии, интегрировать и автоматизировать механизмы обеспечения безопасности.

Развернуть Cisco AMP Threat Grid можно вне облака, а на территории заказчика, что позволяет проводить локальный анализ вредоносного ПО с полной поддержкой облака. Все данные остаются на территории заказчика. Непрерывный однонаправленный поток данных из облака для актуализации контекста.

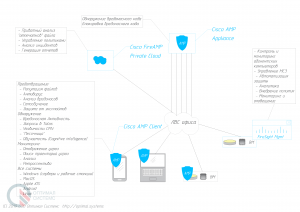

Cisco AMP Private Cloud

В обычном варианте развертывания, обезличенный «отпечаток» файла с мета-данными данные пользователя и признаками компрометации помещается для анализа в облачную базу данных центра безопасности Cisco Systems. В том случае ,если политики безопасности компании не позволяют пересылать содержимое частных файлов ,или если каналы интернет не позволяют этого сделать из-за небольшой пропускной способности, компания Cisco предлагает развернуть на площадке компании «частное облако» FireAMP Private Cloud. В данном случае можно локально управлять политиками, траекторией файлов, траекторией процессов, пользовательскими сигнатурами, анализировать инциденты, генерировать отчеты, кешировать вердикты и управлять персональными данными.